Статья обновлена 13 января 2026 г.

Secure Shell (SSH) — это незаменимый протокол для администрирования Linux-серверов, с помощью которого можно создавать защищенный канал связи между вашим компьютером и удаленной машиной. Через этот зашифрованный туннель вы можете выполнять команды, передавать файлы и полностью контролировать сервер, как если бы работали за его физической консолью. Сегодня мы подробно рассмотрим, как настроить SSH-сервер на дистрибутиве Ubuntu 24.04, как подключиться к серверу, а также рассмотрим основные параметры настройки SSH-сервера.

Предварительные требования

Для работы нам понадобятся:

-

Облачный сервер с любым дистрибутивом Linux. Мы будем использовать Ubuntu 24.04.

-

Домашний или рабочий компьютер/ноутбук с любой ОС — Windows, macOS, Linux, с которого мы будем производить SSH-подключение к нашему серверу.

Как работает протокол SSH

Основная задача SSH — защитить данные от перехвата. При установке соединения (по умолчанию через TCP-порт 22) происходит следующее:

-

«Рукопожатие» (Handshake): Клиент и сервер договариваются о параметрах шифрования с помощью асимметричной криптографии. Это позволяет безопасно сгенерировать общий секретный ключ, даже если канал связи изначально не защищён.

-

Защита трафика: После установления доверия весь дальнейший обмен данными шифруется симметричными алгоритмами, что обеспечивает высокую скорость и надёжность. Такой подход гарантирует конфиденциальность информации и защищает от атак «человек посередине» (MITM).

Особенности работы с SSH в Timeweb Cloud

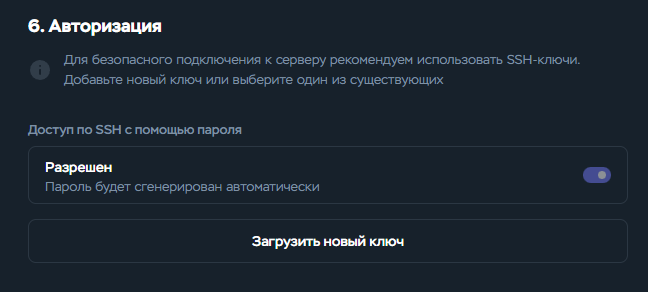

При развертывании сервера в Timeweb Cloud SSH-сервер уже предустановлен и активирован по умолчанию. В процессе создания машины вам предложат два варианта авторизации:

-

По паролю: Будет создана стандартная учетная запись root с паролем, который можно найти в панели управления (раздел «Дашборд»). Это самый простой, но не самый безопасный способ.

-

По SSH-ключу: Более предпочтительный и безопасный метод. Потребуется заранее сгенерировать криптографические ключи на своем компьютере и загрузить открытую часть в панель Timeweb Cloud перед запуском сервера.

Если разрешить доступ по паролю, то для подключения достаточно использовать имя пользователя и пароль, которые будут доступны после запуска сервера в разделе «Дашборд»:

Работа от имени суперпользователя (

root) несет риски. Далее мы рассмотрим, как создать непривилегированного пользователя и отключить прямой вход дляroot.

Создание SSH-ключей

Аутентификация по ключам значительно надежнее, так как исключает риск подбора или утечки пароля. Чтобы использовать ключи для подключения, сначала их нужно сгенерировать. Это можно сделать с помощью команды ssh-keygen.

Команду для генерации ключей необходимо выполнять на своем компьютере (не на сервере).

Откройте терминал (или PowerShell в Windows) и выполните:

ssh-keygen

Программа предложит указать путь для сохранения (нажмите клавишу Enter для выбора стандартного пути). Также при необходимости можно придумать парольную фразу (passphrase) для дополнительной защиты приватного ключа. В рамках данной статьи мы не будем указывать парольную фразу, поэтому просто нажмем на клавишу Enter.

Команда генерирует 2 файла:

- Открытый (публичный) ключ — его можно свободно копировать, перемещать и размещать на удаленных серверах, к которым необходимо подключиться.

- Закрытый (приватный) ключ — секретная часть, которую нельзя никому передавать и копировать. Аналогичен физическому ключу от замка и должен храниться только на том устройстве, где он был сгенерирован.

Далее разместим публичный ключ на сервере, к которому мы хотим подключаться. По умолчанию ключи сохраняются на вашем устройстве в скрытой папке .ssh в домашней директории пользователя:

- Windows:

C:\Users\<имя_пользователя>\.ssh - macOS:

/Users/<имя_пользователя>/.ssh - Linux:

/home/<имя_пользователя>/.ssh

Перейдите в эту директорию и найдите публичный ключ — файл с расширением .pub. Откройте его, например, с помощью блокнота и скопируйте содержимое.

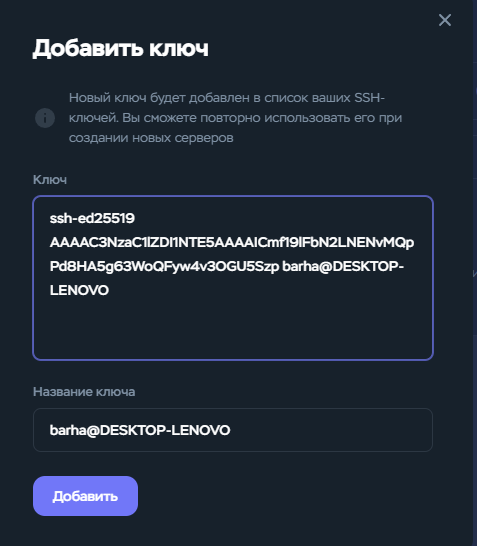

Далее на этапе создания сервера в панели Timeweb Cloud нажмите на кнопку «Загрузить новый ключ»:

В открывшемся окне вставьте скопированное содержимое публичного ключа и нажмите на кнопку «Добавить»:

В процессе подключения при помощи ключей пароль вводить не надо.

Подключение по протоколу SSH

Подключиться по протоколу SSH можно из любой операционной системы при помощи консольного клиента ssh.

Процесс подключения происходит следующим образом:

-

Откройте командную строку или PowerShell (для Windows) или терминал (для macOS и Linux).

-

Введите команду для подключения. Она выглядит так:

ssh имя_пользователя@IP_адрес_сервера

При первом подключении мы будем использовать пользователя root:

ssh root@IP_адрес_сервера

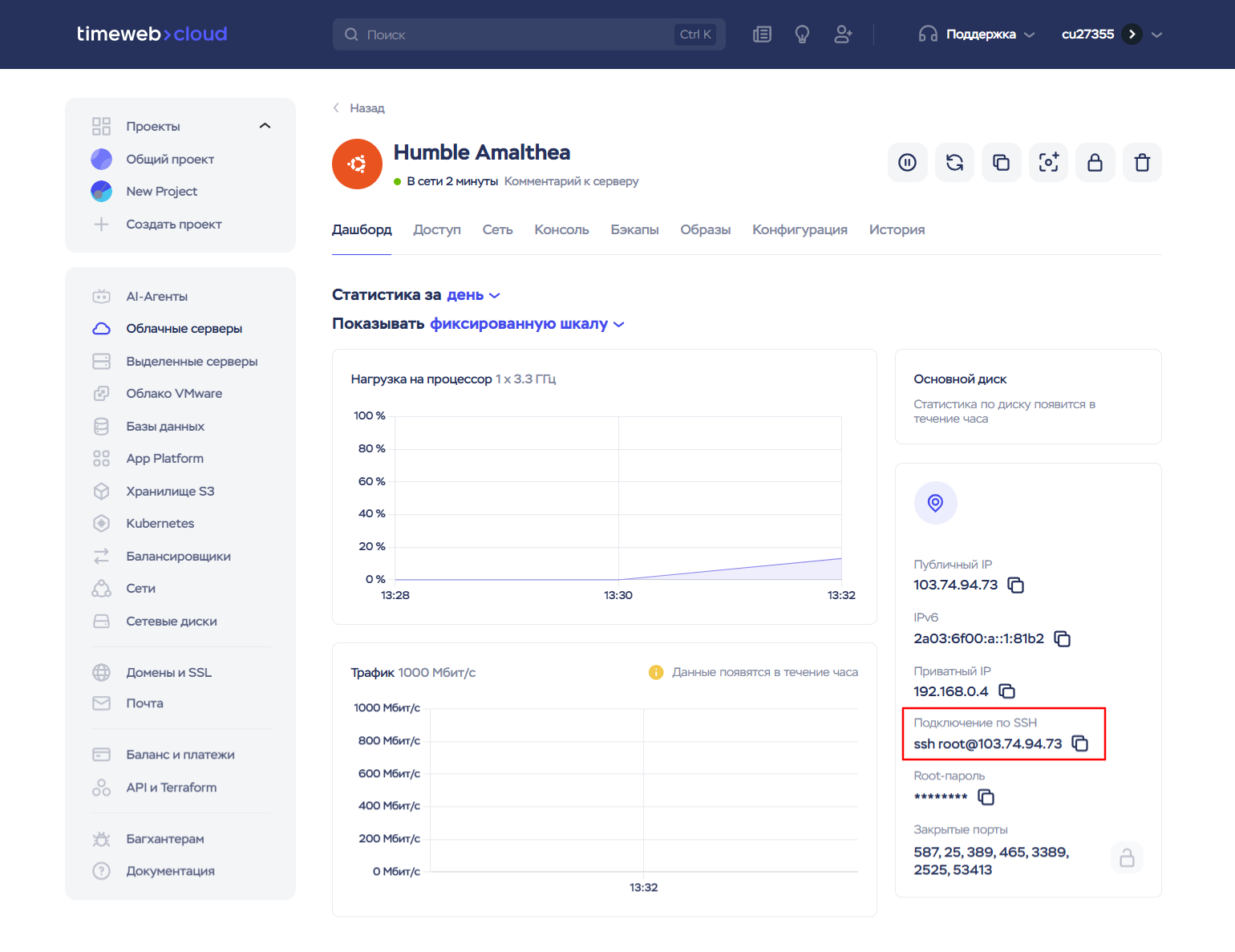

Вы можете скопировать готовую команду для подключения в панели Timeweb Cloud, на дашборде вашего сервера.

-

Если вход осуществляется по паролю, введите пароль пользователя, из-под которого производится подключение. Если же используются SSH-ключи, то пароль вводить не нужно.

-

Подключение будет установлено.

Помимо терминала и PowerShell, для подключения также можно использовать SSH-клиенты с графическим интерфейсом:

Изменение конфигурации SSH

Хотя при заказе Linux-сервера в Timeweb Cloud вы получаете уже готовую конфигурацию SSH, вы также можете дополнительно изменить ее под конкретные задачи, а также усилить защиту.

Основные параметры настраиваются в файле на вашем сервере, который размещен по пути /etc/ssh/sshd_config.

После внесения любых изменений необходимо перезагрузить службу SSH. В Ubuntu 24.04 это можно сделать командами:

systemctl daemon-reload && systemctl restart ssh.socket

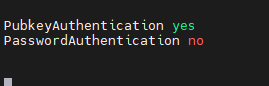

Отключение пароля для аутентификации

Один из самых важных параметров безопасности SSH — отключение возможности заходить на сервер по паролю после настройки аутентификации по SSH-ключу. Это исключает риск подбора пароля при попытке подключения.

Перед тем как отключать вход по паролю убедитесь, что аутентификация по ключам успешно работает, иначе есть риск заблокировать самого себя.

Откройте файл /etc/ssh/sshd_config, выполнив команду на сервере:

nano /etc/ssh/sshd_config

Найдите следующие строки, раскомментируйте их (уберите значок решетки # в начале строки) и поменяйте значения у параметров:

PubkeyAuthentication yes PasswordAuthentication no

Перезапустите службу SSH.

Изменение стандартного порта

Порт 22 постоянно сканируется ботами. Его смена резко снижает количество подозрительных попыток входа.

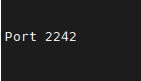

Для этого в файле /etc/ssh/sshd_config необходимо поменять значение у параметра Port.

Откройте файл на сервере:

nano /etc/ssh/sshd_config

Раскомментируйте или добавьте строку с нестандартным портом из диапазона 1024-49151, например, 2242:

Port 2242

Перезапустите службу SSH.

Теперь при подключении к серверу будет нужно явно указывать новый порт. В этом случае команда для подключения будет выглядеть следующим образом:

ssh -p номер_порта имя_пользователя@IP_адрес_сервера

Например:

ssh -p 2242 root@89.169.44.30

Запрет на подключение от root-пользователя

Работа от имени root рискованна — одна ошибочная команда может вывести систему из строя. Вместо этого рекомендуется создать дополнительного пользователя с привилегиями sudo, а вход из-под root — отключить.

Для примера создадим нового пользователя с именем dev-user. Вы можете задать любое удобное имя.

adduser dev-user

Далее добавим его в группу sudo:

usermod -aG sudo dev-user

Перед тем как запрещать доступ пользователю root, убедитесь, что вы можете успешно подключиться к серверу под новым пользователем:

ssh -p 2242 dev-user@89.169.44.30

Теперь можно редактировать файл /etc/ssh/sshd_config.

Откройте файл:

nano /etc/ssh/sshd_config

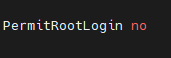

Поменяйте значение у параметра PermitRootLogin:

PermitRootLogin no

Перезапустите службу SSH.

Заключение

SSH — это краеугольный камень безопасного администрирования Linux-серверов. Ключевой минимум для защиты включает:

- Переход на аутентификацию по SSH-ключам вместо паролей.

- Перенос SSH-сервиса на нестандартный порт для ухода от фонового шума атак.

- Блокировка прямого доступа для root и использование принципа наименьших привилегий.

Эти три шага эффективно отражают большинство автоматизированных атак и формируют прочный фундамент для безопасности вашего сервера. Дальнейшее усиление защиты может включать настройку Fail2ban, использование двухфакторной аутентификации или ограничение доступа по IP-адресам.